|

» Acquisition

Archiver l'informationSection 10. Techniques du système d’archivage

Plan de la section[ masquer ]

La technologie doit mettre en œuvre des dispositifs permettant de décliner la sécurité à travers ses diverses composantes (disponibilité, authentification et intégrité) , la durabilité et la solidité des liens entre documents initiaux et archivés (pérennité et conservation), la force probante du système d’archivage à travers le chiffrement, la cryptographie et la signature électronique. §1. Les dispositifs de protectionConseils, trucs et astucesChaque ordinateur est susceptible d’être victime d’une attaque d’un pirate informatique. Ainsi, il est nécessaire de se protéger contre les intrusions réseaux en installant un dispositif de protection.

§2. Les dispositifs de preuveA. Le chiffrementImportantLe chiffrement est le procédé par lequel on souhaite rendre la compréhension d'un document impossible à toute personne qui n'a pas la clé de chiffrement.

L’identité de l'émetteur d'une information numérisée s'effectue au moyen de certificats électroniques délivrés par une des autorités de certification habilitées par le MINEFI, qui garantit le lien entre la personne inscrivant une signature électronique et la société qui a fait l'acquisition du certificat.

Le chiffrement est de type :

Les méthodes les plus connues sont le DES, le TripleDES et l‘AES pour la cryptographie symétrique, et le RSA pour la cryptographie asymétrique, aussi appelée cryptographie à clé publique. ImportantLe Data Encryption Standard (DES) est un algorithme de chiffrement par bloc utilisant des clés de 56 bits.

Son emploi n'est plus recommandé aujourd'hui, du fait de sa lenteur à l'exécution et de son espace de clés trop petit permettant une attaque systématique en un temps raisonnable. ImportantLe Triple DES (aussi appelé 3DES) est un algorithme enchaînant 3 applications successives de l'algorithme DES sur le même bloc de données de 64 bits, avec 2 ou 3 clés DES différentes.

Le standard de chiffrement avancé (Advanced Encryption Standard ou AES) est un algorithme de chiffrement symétrique qui prend en entrée un bloc de 128 bits (16 octets), la clé fait 128, 192 ou 256 bits. Les 16 octets en entrée sont permutés selon une table définie au préalable. Ces octets sont ensuite placés dans une matrice de 4x4 éléments et ses lignes subissent une rotation vers la droite elon le numéro de ligne. ImportantRSA (Rivest Shamir Adleman) est un algorithme asymétrique de cryptographie à clé publique, très utilisé dans le commerce électronique et plus généralement pour échanger des données confidentielles sur Internet.

Il a été décrit en 1977 par Ron Rivest, Adi Shamir et Len Adleman, d'où le sigle RSA. En 2008, c'est le système à clef publique le plus utilisé (carte bancaire française, de nombreux sites web commerciaux…). B. La cryptographie

-

La loi du 21 juin 2004 pour la confiance dans l'économie numérique (LCEN) a depuis totalement libéralisé l'utilisation des moyens de cryptologie. L’utilisation civile de ces procédés n’est pas sans inquiéter les gouvernements car en favorisant les communications secrètes entre individus malintentionnés, il y a un risque potentiel pour la sécurité intérieure mais garder le contrôle de ces techniques se heurte aux principes de la protection de la vie privée et de la liberté d’expression. Il faut composer entre les exigences de la sécurité et celles des intérêts privés (commerce notamment).

La diffusion publique des moyens de cryptographie (DES) a fragilisé les données confidentielles nationales d’où l’émergence de nouveaux procédés. Il faut en conséquence contrôler l’utilisation des moyens de chiffrement dans le cadre d’affaires pénales pour assurer la sécurité des transactions financières. La sécurité serait assurée par un système efficace de chiffrement, une authentification par des techniques de signature électronique requérant également l’utilisation d’un algorithme cryptographique. Mais les acteurs souffrent des incertitudes liées à la dématérialisation des échanges (s’assurer de l’identité de son interlocuteur peu fiable). Les échanges de données cryptées n’assurent pas que le destinataire des messages soit effectivement l’utilisateur légitime de la clé privée. C. SignatureAttentionC’est un moyen de preuve. C’est un terme générique qui signifie plusieurs degrés de sécurité.

Le 13/12/1999, la directive européenne définit la signature électronique et précise le régime de preuve applicable aux échanges en ligne. La loi du 13/03/2000 transpose la directive, refond le droit de la preuve en droit français. Le décret d’application du 30/03/2001 précise les conditions de fiabilité de la signature. ImportantLa signature correspond au processus technique qui permet au destinataire d’un message signé de donner l’assurance que ce message provient bien d’une personne déterminée, garantit l’authentification et l’intégrité pendant la transmission électronique du message (comme un sceau apposé sur le document).

La loi permet d’apporter en tant que preuve un écrit électronique et de considérer que cet écrit a même force probante que le papier.

Cet apport de la loi n’exclut pas tout conflit de preuve. Le juge déterminera alors par tous moyens le titre le plus vraisemblable. Le décret de 2001 présume que la signature est fiable si elle est sécurisée et vérifiée par un certificat électronique.

La signature sécurisée est basée sur la cryptographie asymétrique : clé publique et clé privée, signature annexée ou incluse dans le message. Il importe que la preuve soit conservée dans des conditions de nature à en garantir son intégrité.

Sans rentrer dans le détail de la technologie utilisée, la loi lie la preuve des actes sous seing privé à la fiabilité du procédé de signature électronique utilisé. En ce sens, la "solidité" et la durabilité du lien entre la signature électronique et le message constitue un aspect fondamental. Pour bénéficier de la présomption de fiabilité ou pour la validité de certains actes juridiques, les parties devront avoir recours à la signature électronique sécurisée.

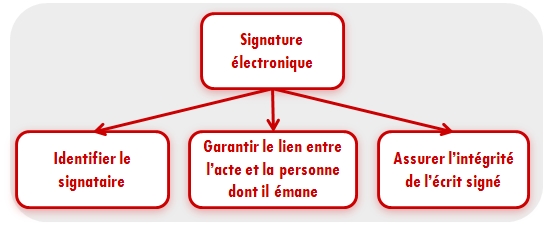

L'art. 1316-4 du code civil donne une définition fonctionnelle de la signature en général. ImportantLa signature électronique (ou manuscrite) remplit deux fonctions juridiques de base : l'identification de l'auteur de l'acte et l'expression du consentement du signataire au contenu de l'acte.

Le procédé de signature électronique doit donc identifier le signataire, garantir le lien entre l'acte et la personne dont il émane et assurer l'intégrité de l'écrit signé.

L'identification du signataire s'effectue par le biais d'un certificat électronique d'identification, émis par un tiers. On en déduit la notion de tiers qui participe à la confiance. La demande de certificat, l'enregistrement du titulaire et sa délivrance permettent son identification. La vérification de l'identité en face-à-face (rencontre physique contre, notamment, la présentation d'une pièce d'identité) est une condition essentielle pour assurer la sécurité qui va découler ultérieurement des actes signés. C'est le Prestataire de Services de Certification électronique (P.S.C.E.) ou " autorité de certification " qui délivre un certificat électronique.

-

§3. Les dispositifs de sûreté de fonctionnementA. Présentation

Il caractérise le niveau de confiance du système. ImportantUne défaillance correspond à un dysfonctionnement du service, c’est à dire un état de fonctionnement anormal ou plus exactement non conforme aux spécifications.

Il existe plusieurs moyens de limiter les défaillances d’un service par

Comme chacun le sait, les risques de pannes d’un système sont nombreux.

B. ProblématiqueConseils, trucs et astuces

Il est impossible d’empêcher totalement les pannes.

Une solution consiste à mettre en place des mécanismes de duplication pour prendre le relais de préférence sans interruption de service (tolérance aux pannes).

La mise en place d’un équilibrage de charge consiste à distribuer une tâche à un ensemble de machines. Ce type de mécanisme s’appuie sur un élément chargé de distribuer le travail entre différentes machines. (répartiteur de charge) Conseils, trucs et astucesL’idéal consiste en la mise en place de plusieurs ordinateurs formant un réseau de nœuds où chacun est capable de fonctionner indépendamment des autres (cluster). C. Solutions

-

Conseils, trucs et astucesCette technologie permet de constituer une unité de stockage à partir de plusieurs disques durs.

L’unité ainsi créée (grappe) a une grande tolérance aux pannes et une grande capacité d’écriture. La répartition sur plusieurs disques permet d’en augmenter la sécurité et de fiabiliser les services. Plusieurs types de configuration peuvent être mis en place avec les disques selon les besoins de l’organisation. Protection électrique

-

§4. Format des données

La conservation des données (cf chapitre pérennisation ) nécessite des formats de données lisibles dans le temps. Conseils, trucs et astucesIl faudra en conséquence utiliser un codage des données indépendant des systèmes dont le format sera très simple et ouvert; normalisé et adapté à la conservation.

De surcroît, la structuration des données (métadonnées) sera de type XML à ce jour de type texte, portable, lisible. (voir norme NF Z42-013) Conservation active :

|