|

» Acquisition

Archiver l'informationSection 9. Sécurité du système d’archivage

Plan de la section[ masquer ]

ImportantDéfinition :

La sécurité du système d’archivage a pour objectif de protéger et valoriser l’information stockée. Cette dernière doit être sécurisée dès sa création ainsi qu’à travers les autres étapes du processus de conservation que sont le versement, l'enregistrement, la gestion et la restitution des documents.

Le terme sécurité est un ensemble qui se décompose en plusieurs critères. Les plus importants sont :

§1. DisponibilitéImportantLa disponibilité est un critère important de la sécurité car il a pour objectif de mettre à disposition à tout moment le document archivé pendant toute la période de conservation.

Elle se décline avant tout par la notion d'accessibilité qui permet de retrouver les données. Cette notion implique que la sécurité est en fait l’aboutissement d’une politique tant d’un point de vue organisation des données que de choix techniques.

Les choix techniques devront faire preuve de performances. Ils sont de ce fait liés aux techniques utilisées au niveau support et transmission de l’information. Les temps d’accès divergeront en fonction des supports choisis ainsi que les temps de transmission varieront en fonction du réseau. Conseils, trucs et astucesNe pas recueillir d'information est en effet un problème d'indisponibilité, tandis qu'obtenir des informations fausses est un souci d'intégrité. Actions à mettre en œuvre pour garantir la disponibilité. §2. IntégritéImportantL’objet archivé n’a pu en aucune manière, être modifié, altéré ou dénaturé depuis qu’il a été créé. (article 4.f du Règlement CE n° 460/2004 du Parlement européen et du Conseil du 10 mars 2004 instituant l'Agence européenne chargée de la sécurité des réseaux et de l'information).

Il est le plus difficile à mettre en œuvre sur l’ensemble du traitement de l'information. Il se subdivise en deux parties :

L'auteur, signataire de l'acte, doit être sûr que le document qu'il a signé (établissement), transmis et conservé est le même (contenu identique) que celui reçu et conservé, le cas échéant, par le ou les destinataire(s). L’intégrité liée aux données est mise en cause informatiquement parlant si un élément binaire (bit) a été modifié. Pour autant, comme déjà vu, cette intégrité technique est différente de l’intégrité juridique qui, elle, associe un sens au document (destination). Pour éviter toute ambigüité, le forum des droits sur l’internet (cf chapitre conservation des documents numériques) a préconisé quelques recommandations.

En général, les atteintes à l'intégrité sont d’origine malveillante. Les cas d'accidents ou d'erreurs sont beaucoup plus rares. En effet la perte d'intégrité peut présenter des dangers vitaux. Les cas pratiques sont très nombreux et inquiétants. L'enjeu est également juridique dans la mesure où l'entreprise se doit de garantir l'intégrité de ses traitements et des flux d'informations qu'elle émet, au risque d'être condamnée comme indiqué ci-après. A. TraçabilitéImportantLa traçabilité est un des moyens de garantir l'intégrité. La traçabilité est une procédure visant à suivre automatiquement un objet (garder la trace des évènements vécus par cet objet) depuis sa naissance jusqu'à sa conservation finale ou sa destruction.

Le simple fait de constituer un journal et de tracer les différentes opérations effectuées par exemple sur un système d'archivage électronique offre une véritable garantie.

Il deviendra en effet extrêmement difficile voire impossible pour un tiers de mettre en doute le système en insinuant par exemple qu'il a été possible de modifier les journaux d'événements ainsi générés. Sur ce point la traçabilité vient donc en parfait complément de l'intégrité comme vu au sujet des recommandations du Forum des Droits sur Internet au sujet de l'intégrité du contenu de l'information.

B. Aspects juridiques

Le législateur par l'article 323-2 du code pénal cherche à punir les auteurs de virus par une peine de cinq ans d'emprisonnement et de 75.000 euros d'amende. La loi de juin 2004 relative à la confiance dans l'économie numérique ( article 323-3-1 du code pénal)stipule que « le fait sans motif légitime, d'importer, de détenir, d'offrir, de céder ou de mettre à disposition un équipement, un instrument, un programme informatique ou toute donnée conçus ou spécialement adaptés pour commettre une ou plusieurs des infractions prévues par les articles 323-1 à 323-3 est puni des peines prévues respectivement pour l'infraction elle-même ou pour l'infraction la plus sévèrement réprimée ». C. Actions à mettre en œuvre pour garantir l’intégrité

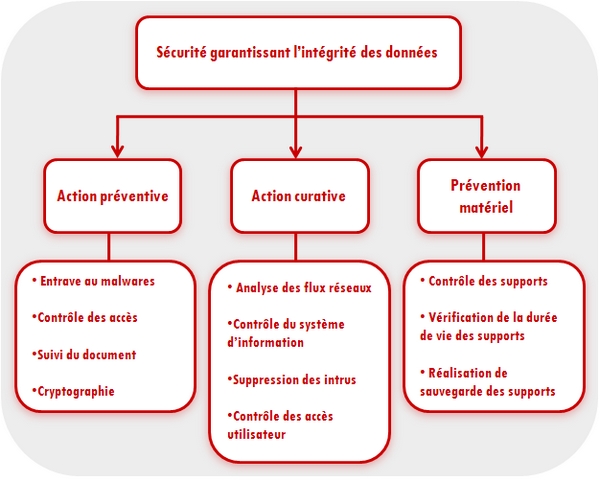

Plusieurs types d’actions peuvent être mises en place dans le cadre d’un plan de sécurité.

-

§3. Identification/AuthentificationImportantIdentifier quelqu'un consiste à établir l'identité de la personne tandis qu'authentifier revient à certifier l'exactitude de son identité.

-

L'article 4.e du Règlement CE n° 460/2004 du Parlement européen et du conseil du 10 mars 2004 définit l'authentification comme « la confirmation de l'identité prétendue d'entités ou d'utilisateurs ».

En matière de contrôle d'accès, il faut d'authentifier la personne après l'avoir identifié. En général, on identifie la personne grâce à un système d'identifiant (login et mot de passe).

Il est donc nécessaire de réaliser un bon contrôle d'accès tant aux informations qu'aux programmes de traitement. L'enjeu consiste à faire en sorte que les informations ne soient accessibles qu'aux personnes connues d'une part (notion de confidentialité) et autorisées d'autre part (notion d'habilitation avec sa consonance légale). A. Actions à mettre en œuvre pour l’identification/authentification

Là aussi, la politique d’archivage a dû définir les utilisateurs, les données et leurs droits d’accès. En outre, il faudra impérativement :

B. Aspects juridiquesAttentionLes enjeux sont essentiellement de deux ordres, légal et commercial avec les conséquences financières correspondantes.

Informations à caractère personnel : L'un des premiers enjeux d'atteinte à la confidentialité touche à l'accès aux bases de données regroupant en particulier des informations à caractère personnel. Dans ce contexte, l'article 34 de la Loi Informatique, Fichiers et Libertés modifiée par la loi du 6 août 2004 (loi n°2004-801) dispose que « le responsable du traitement est tenu de prendre toutes préoccupations utiles, au regard de la nature des données et des risques présentés par le traitement, pour préserver la sécurité des données et, notamment, empêcher qu'elles soient déformées, endommagées, ou que des tiers non autorisés y aient accès ».

A défaut d'avoir pris « toutes préoccupations utiles », l'employeur s'expose aux peines prévues à l'article 226-22 du code pénal. Même si ce délit est non intentionnel, l'employeur pourrait être tenu pour responsable (même à son insu) de l'imprudence ou de la négligence de ses salariés, ayant permis la divulgation d'une donnée à caractère personnel. AttentionL'usurpation d'identité est un délit grave qui doit être combattu par la traçabilité du système d'information.

Cela devient un délit pénal dès l'instant ou « le fait de prendre le nom d'un tiers dans des circonstances qui ont déterminé ou auraient pu déterminer contre celui-ci des poursuites pénales » (article 434-23 du Code Pénal).

|