|

» Acquisition

Sécuriser les échanges numériquesSection 6. Les réseaux et leur protection

Plan de la section[ masquer ]

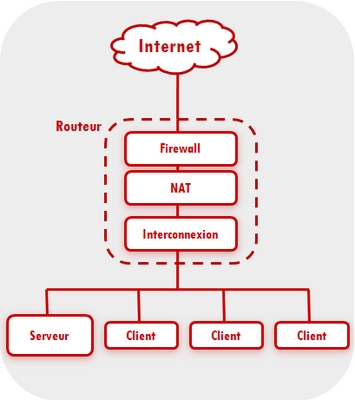

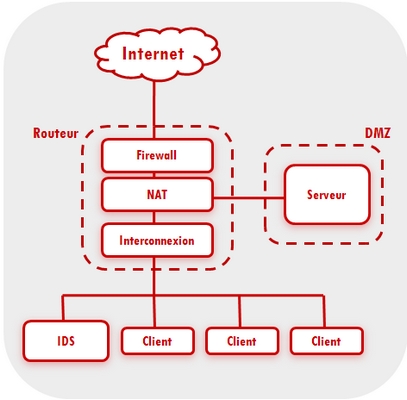

Il est utile pour une meilleure appréhension de la sécurisation des réseaux de rappeler schématiquement les deux configurations réseau les plus courantes.

-

-

La première configuration est presque commune à tous les foyers et petites et moyennes entreprise. La seconde configuration est plus dépouillée que la première au niveau sécurité en mettant en œuvre une zone démilitarisée (DMZ) et un système de détection d'intrusion (IDS). Le système NAT installé généralement sur les routeurs permet de relier un réseau local au réseau Internet en gérant une table de correspondances entre les adresses privées et les adresses publiques. Ceci induit une première protection dans la mesure ou les adresses privées ne sont pas visibles sur Internet car seule l'adresse IP du routeur est publique et si aucune installation de serveur n'est prévue, une connexion avec l'extérieur ne peut être initialisée que par un ordinateur du réseau privé. Dans le cas ou des applications de type serveur doivent être installées, un certain nombre de réglages doivent être effectués au niveau du système NAT. Le recours à une DMZ permet de cantonner ces applications sur des machines ouvertes au trafic depuis et vers le réseau interne et le réseau externe.

§1. Les réseaux sans fil

-

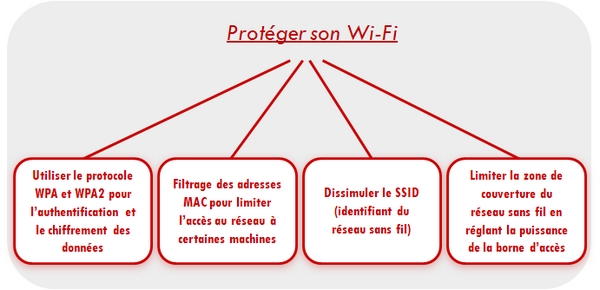

La difficulté de confiner les ondes radio propagées par le déploiement d'un réseau Wi-Fi induit des problèmes de sécurité spécifiques du fait notamment de la facilité par laquelle une personne non autorisée pourrait écouter le trafic ou brouiller les communications même en dehors de l'enceinte où le réseau est déployé.

La protection met en œuvre des solutions de sécurisation :

-

Conseils, trucs et astucesSécuriser son réseau sans fil : la configuration et donc la sécurisation de celui-ci ce fait via une interface généralement accessible en tapant « http://192.168.1.1 » dans la barre d’adresse de votre navigateur.

§2. Le pare-feuImportantLe pare-feu est un logiciel qui peut être installé sur un ordinateur personnel ou, dans le cas d’un réseau local, sur un ordinateur dédié pour surveiller, filtrer et contrôler les connexions entrantes et sortantes de l’ordinateur ou du réseau.

En général, les routeurs incluent un minifirewall.

Une règle qui interdirait par défaut au reste des applications l’accès au réseau pourrait concerner certains accès légitimes telles que les mises à jour de certaines applications qui ne sont pas dédiées spécialement pour l’accès au réseau, les antivirus par exemple. A l’inverse, une règle qui autoriserait par défaut l’accès au réseau à ces applications laisserait la porte grande ouverte aux programmes malicieux éventuels installés sur l’ordinateur. §3. Les réseaux privés virtuels

-

Après authentification des parties, le trafic est encapsulé à l'intérieur de paquets IP en utilisant une connexion tunnel. Deux types de protocoles sont à la base du fonctionnement des VPN, le protocole PPTP et le protocole L2TP couplé avec le protocole IPsec. Ce dernier protocole est souvent utilisée dans les échanges devant être sécurisés en attendant la généralisation d'un autre protocole dont en parle souvent et qui s'impose lentement pour remplacer IPv4, le protocole IPv6.

IPv6 améliore IPv4 au niveau de :

Le déploiement à grande échelle de IPv6 rencontre des problèmes d'ordre logistique et économique.

Les universités font elles aussi appel à la solution VPN pour permettre aux enseignants et aux étudiants d'utiliser des ressources telles que les bases de données juridiques mise à disposition par le SCD.

La configuration de son poste en tant que client VPN ou même en tant que serveur VPN est relativement facile quand tous les paramétrés tels que les protocoles utilisés et l'adresse du serveur sont connus.

|