|

» Acquisition

Sécuriser les échanges numériquesSection 5. Les enjeux de la cryptographie

Plan de la section[ masquer ]

La cryptographie est devenue aujourd'hui presque banalisée et beaucoup de monde l'utilise sans le savoir.

Conseils, trucs et astucesLe recours à la cryptographie pour sécuriser les échanges et créer la confiance a lieu à l'entreprise, à l'administration tout comme chez le particulier.

L'objet de ce chapitre est d'apprendre à mettre en œuvre quelques techniques et à utiliser des outils pour la sécurisation des données et des échanges numériques. §1. Chiffrement des fichiers

Le danger encouru lors d'un tel incident est d'autant plus grand que certains documents revêtent un caractère confidentiel notamment dans un cadre professionnel.

Certaines mesures de protections sont souvent immédiatement disponibles dans le système d'exploitation et les logiciels bureautiques, à savoir :

Les fonctionnalités ci-dessus pouvant varier d'un système d'exploitation à un autre, nous recommandons le recours à un logiciel libre multi-plateforme tel que le logiciel TrueCrypt téléchargeable sur le site officiel et dont nous résumons les fonctionnalités principales ici :

§2. Chiffrement des transmissions

Un texte qui circule sur Internet passe par plusieurs supports sur lesquels les sujets concernés n’ont pas de contrôle direct. La confidentialité d’un texte clair est en jeu car il peut être intercepté et lu par un tiers. La solution consiste alors à chiffrer le texte pour qu’il ne soit lu que par les seules personnes autorisées. Le chiffrement peut être symétrique ou asymétrique. A. La notion de chiffrement des donnéesImportantLe chiffrement est un procédé cryptographique permettant de rendre la compréhension d’un document impossible en l’absence d’une clé de déchiffrement.

Ce procédé n’est pas apparu avec le développement des TIC. La science qui le définit est la cryptologie. La cryptologie a longtemps été considérée comme une arme militaire utilisée exclusivement par l’État. Le développement du commerce électronique -qui nécessite un système de paiement sécurisé- a entraîné une libéralisation progressive de la cryptologie à partir de la fin des années 1990. Diverses lois et textes réglementaires sont intervenus pour établir un cadre juridique de l’utilisation des moyens cryptographiques ; cadre qui a connu un dernier assouplissement avec la loi n° 2004- précitée, telle qu’elle a été modifiée en 2008.

Il existe deux types principaux de chiffrement :

Le chiffrement à clé secrète consiste à appliquer un algorithme sur les données à chiffrer à l'aide de la clé partagée. Le principal inconvénient du chiffrement symétrique est qu’il impose un canal d’échange de clés suffisamment sécurisé. Il existe ainsi un système basé sur une clé privée générée aléatoirement et utilisée une seule fois avant d’être détruite.

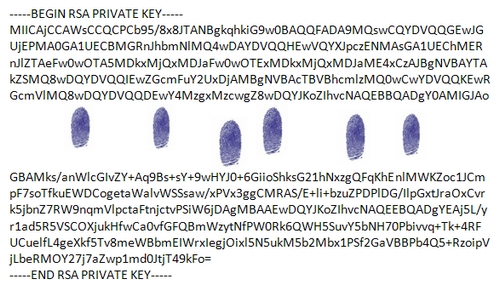

L’inconvénient du canal sécurisé ne se retrouve pas dans un chiffrement à clé publique. Dans ce cas, chacun des utilisateurs choisit une clé aléatoire qu'il est le seul à connaître : la clé privée. Conseils, trucs et astucesCette clé permet de déduire automatiquement la clé publique que les utilisateurs s'échangent par le biais d'un canal non sécurisé. Chaque message sera chiffré au moyen de la clé publique du destinataire qui sera le seul en mesure de le déchiffrer grâce à sa clé privée.

Si l’écueil de la transmission de la clé de déchiffrement n'existe plus, la difficulté dans un chiffrement asymétrique est d’être certain que la clé publique récupérée provient de la personne à qui l'on fait parvenir une information chiffrée. La longueur des clés est calculée en bits. Plus ce chiffre est important, plus faible est le risque de voir la clé découverte par un tiers.

Appropriation des concepts :

La sécurité informatique repose sur des principes considérés comme des critères: La disponibilité, la confidentialité, l’intégrité et la non répudiation. Ce dernier critère implique des notions telles que :

AttentionSous certaines conditions, ces propriétés sont assurées par la signature électronique qui met en œuvre le chiffrement asymétrique. §3. La signature électronique

-

ImportantUn message est signé quand il est accompagné de son empreinte chiffrée à l’aide de la clé privée de l’émetteur. L’empreinte numérique met en œuvre une fonction de hachage.

Le hachage d’un fichier consiste à générer à partir de celui-ci un message plus court appelé empreinte pour ce fichier et qui change au moindre changement du fichier. Le hachage est une fonction à sens unique : L’empreinte d’un fichier ne permet pas sa reconstitution.

AttentionSelon le droit européen, une signature électronique est « une donnée sous forme électronique, qui est jointe ou liée logiquement à d'autres données électroniques et qui sert de méthode d'authentification ».

La loi française de transposition du 13 mars 2000 insère l’article 1316-4 dans le Code civil qui confère à la signature électronique la même valeur juridique qu’une signature manuscrite : « La signature nécessaire à la perfection d’un acte juridique identifie celui qui l’appose. Elle manifeste le consentement des parties aux obligations qui découlent de cet acte. Quand elle est apposée par un officier public, elle confère l’authenticité à l’acte. Lorsqu’elle est électronique, elle consiste en l’usage d’un procédé fiable d’identification garantissant son lien avec l’acte auquel elle s’attache. La fiabilité de ce procédé est présumée, jusqu’à preuve contraire, lorsque la signature électronique est créée, l’identité du signataire assurée et l’intégrité de l’acte garantie, dans des conditions fixées par décret en Conseil d’État ». Cette définition ne prend pas en compte les aspects techniques qui sont laissés à l’appréciation du pouvoir réglementaire jugé plus à même de réagir face à « la fugacité de l’état de la technique ».

Le décret du 30 mars 2001 donne une définition du signataire, et distingue la signature électronique simple de la signature électronique sécurisée. La signature sera présumée juridiquement fiable si elle est sécurisée au sens du décret, ou avancée au sens de la directive de 1999 ; les deux expressions étant synonymes. Si elle n’a pas de force probante, la signature électronique simple peut néanmoins valoir commencement de preuve par écrit. Le décret distingue deux types de certificats qui correspondent aux deux catégories de signatures électroniques : le certificat électronique simple et le certificat électronique dit qualifié lorsqu’il contient certains éléments.

La signature électronique s’appuie sur une infrastructure de gestion de clés publiques (IGC) qui désigne à la fois un cadre organisationnel et une infrastructure technique. La technologie employée est celle de la cryptographie asymétrique. Le dispositif de création de la signature va émettre deux clés générées par un algorithme mathématique : une clé privée -qui est connue du seul signataire- et une clé publique -qui est accessible par tous. Le dispositif permet le chiffrement des données, c’est-à-dire leur transformation dans le but de les rendre inintelligibles. La clé privée -qui est personnelle- permet de signer électroniquement un document. Elle est stockée sur un support physique comme un disque dur d’ordinateur, une carte à puce ou une clé électronique. Son utilisation peut être combinée avec l’emploi d’un mot de passe, ou d’un système de reconnaissance des caractéristiques biométriques du signataire afin d’accroître le niveau de sécurisation. Lorsque l’on signe électroniquement un message, la signature électronique est créée grâce à la clé privée correspondant à la clé publique contenue dans le certificat. La personne qui a signé son message avec sa clé privée sera donc authentifiée, et ne pourra pas nier l'avoir envoyé.

En conséquence, le cadre juridique de la signature électronique ne s’applique pas.

-

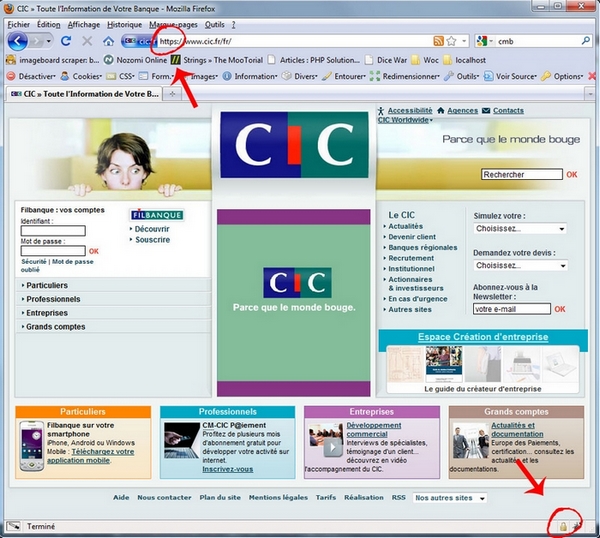

§4. Les certificats SSL

Pour les transactions sécurisées sur Internet, le protocole SSL est souvent utilisé (https et cadenas). Le dialogue SSL a lieu entre le navigateur et le serveur web.

-

Les trois propriétés requises pour une communication sécurisée :

§5. Les autorités de certification

L’autorité de certification atteste de l’identité du détenteur des clés en lui délivrant un certificat numérique après qu’elle s’en soit assuré de l’identité à l’aide de moyens conventionnels (courrier, téléphone, pièces d’identités…).

Pour que le certificat puisse être validé il faut notamment que :

Passée cette étape, un canal sécurisé est mis en place entre les deux machines. §6. L’infrastructure de gestion de clés publiquesImportantUne infrastructure de gestion de clés publiques (IGC) est un ensemble de moyens matériels, de logiciels, et de procédures humaines, mis en oeuvre par des textes juridiques et des pratiques, dans le but de gérer le cycle de vie des certificats électroniques basés sur la cryptographie asymétrique.

Cette définition s’inspire des travaux menés par l'Internet Engineering Task Force (IETF). Ce groupe informel élabore des RFC, c’est-à-dire des documents appelés à devenir des standards de l’Internet.

Selon l’IETF, une IGC est composée de cinq entités lui permettant de mettre en oeuvre ses compétences :

D’autres entités, ou personnes physiques, interagissent avec l’IGC, comme le responsable du certificat serveur informatique, du mandataire de certification, de l’utilisateur du certificat, et enfin, de toute personne autorisée. Les compétences de l’IGC doivent favoriser la confiance des usagers dans les téléservices publics. Depuis la libéralisation de la cryptologie, l’IGC peut être assurée par des prestataires privés selon une procédure formalisée. Les téléservices publics étant des prestations d’intérêt général, la constitution de leur IGC doit laisser une place prééminente à la personne publique.

L’articulation entre les normativités juridique et technique sera vue à travers l’étude des compétences d’une infrastructure de gestion de clés publiques (A), et de l’élaboration d’une infrastructure de gestion de clés publiques pour les besoins des téléservices publics (B). 2006-042 du 23 février 2006 portant avis sur le traitement de données à caractère personnel mettant en oeuvre un dispositif de vote électronique pour les élections à l'Assemblée des Français de l'étranger du 18 juin 2006 (dossier n° 1 137 993), JO, n° 92, 19 avril 2006, texte n° 88. §7. Les compétences d’une infrastructure de gestion de clés publiques

Si le rôle principal d’une IGC est de produire des certificats électroniques (A.), elle a également en charge des activités connexes, en rapport avec la sécurité informatique (B.). A. La création de certificats électroniques

La création des certificats électroniques des téléservices publics se conforme au standard X.509 établi par l’Union internationale des télécommunications (UIT). C’est l’autorité de certification (AC) qui peut créer et attribuer des certificats à la demande d’un ou plusieurs utilisateurs. Le droit français parle de prestataire de services de certification électronique (PSCE) pour désigner l’AC.

La demande de certificat est adressée, sous la forme d’un fichier numérique appelé CSR710, à une autorité d’enregistrement (AE) qui l’examine. L’AE a la responsabilité des tâches administratives relatives à la gestion des demandeurs et des porteurs de certificats, comme le contrôle de l’identité des porteurs de certificat. Les différents niveaux de ce contrôle entraînent la création de quatre types de certificats. Les certificats de classe 1 sont obtenus sans vérification d’identité, à l’aide d’un courriel. La classe 2 désigne les certificats qui font l’objet d’un contrôle des informations à caractère personnel fournies par le demandeur.

Les certificats de classe 3 donnent lieu à une vérification physique des informations données et à un contrôle face à face. La classe 3+ est identique à la précédente, sauf que le certificat est stocké sur un support physique. Les certificats de classe 3 et 3+ sont nécessaires dans le cadre de la dématérialisation des procédures de contrôle de légalité et des circuits comptables et financiers alors que le certificat de classe 2 est admis pour l'achat public dématérialisé.

Les quatre classes entraînent quatre degrés de confiance des destinataires dans le certificat : plus le contrôle est élevé, plus on a l’assurance que le certificat est utilisé par la bonne personne. Si la demande est retenue par l’AE, elle est transmise à l’AC qui vérifie sa validité, et qui la signe avec sa propre clé privée. La signature a pour conséquence de transformer la CSR en un certificat électronique. Le certificat est ensuite publié par l'autorité de dépôt (AD) qui gère également la liste des certificats révoqués.

Conseils, trucs et astucesUn certificat peut être révoqué à tout moment, durant sa période de validité. La période de validité est variable ; s’agissant du certificat servant à la déclaration de l’impôt sur le revenu par exemple, sa durée est de trois ans. À l’expiration du délai de validité, le certificat peut être renouvelé, soit automatiquement, soit à la demande de son porteur. Les raisons d’une révocation sont multiples et peuvent tenir à la divulgation ou à la perte de la clé privée, ainsi qu’à l’existence d’informations fausses contenues dans le certificat. L’AC révoque alors le certificat en cause et transmet l'information au service de publication. L'utilisateur d'un certificat doit vérifier qu'un certificat qu'il entend utiliser n'a pas été révoqué. B. Les services connexesAttentionOutre la délivrance de certificats électroniques, une IGC offre des services complémentaires qui favorisent la confiance des usagers : l’horodatage et l’archivage.

La possibilité de dater avec exactitude un acte unilatéral ou un contrat est primordiale pour la sécurité juridique des individus.

AttentionLa dématérialisation des échanges ne modifie pas l’impératif de datation.

Ce système « permet d’attester qu’une donnée existe à un instant donné ».

Il peut être réalisé selon différentes solutions techniques.

L’horodatage est assuré par l’autorité d’horodatage (AH). Il s’agit d’« une composante de l’IGC qui délivre et signe des contremarques de temps sur des données qui lui sont présentées ». AttentionL’AH est neutre par rapport aux opérations techniques et elle ne vérifie pas l’identité des personnes demandant l’horodatage.

Ce tiers de confiance peut également assumer les fonctions d’archivage électronique. Il peut être utile dans le cadre d’un contentieux de prouver l’existence des pièces relatives à la certification. Cette possibilité est offerte grâce à l’archivage électronique de ces données. AttentionLes archives peuvent être définies comme « l'ensemble des documents, quels que soient leur date, leur forme et leur support matériel, produits ou reçus par toute personne physique ou morale et par tout service ou organisme public ou privé dans l'exercice de leur activité ».

La notion d’archives s’applique donc quelle que soit la nature du document concerné. Malgré des travaux de normalisation portant sur l’intégrité et la fiabilité des documents archivés, et de quelques dispositions juridiques figurant dans des textes concernant la certification au sens large, il n’y a pas de cadre juridique spécifique pour les archives électroniques.

La directive européenne du 13 décembre 1999 dispose ainsi que les prestataires de services doivent « enregistrer toutes les informations pertinentes concernant un certificat qualifié pendant le délai utile, en particulier pour pouvoir fournir une preuve de la certification en justice. Ces enregistrements peuvent être effectués par voie électronique » et « utiliser des systèmes fiables pour stocker les certificats ».

Le décret du 30 mars 2001 est tout aussi vague en énonçant qu’un PSCE doit « conserver, éventuellement sous forme électronique, toutes les informations relatives au certificat électronique qui pourraient s’avérer nécessaires pour faire la preuve en justice de la certification électronique ». C’est donc aux référentiels qu’incombe la définition des précisions techniques relatives à l’archivage électronique. La matière constitue un défi juridique et technique majeur, dans la mesure où il faut que l’acte archivé conserve sa valeur juridique dans le temps. AttentionLe référentiel parle d’ailleurs d’archivage électronique sécurisé. Il s’agit de « l’ensemble des modalités de conservation et de gestion des archives électroniques ayant une valeur juridique lors de leur établissement ; cet archivage garantissant la valeur juridique jusqu’au terme du délai durant lequel des droits y afférents peuvent exister ». §8. Cadre juridique

Le Code civil (article 1316-4) accorde la même valeur juridique (probante) pour la signature électronique que pour la signature manuscrite sous réserve que le procédé de signature électronique soit fiable. Le décret 2001-272 relatif à la signature électronique définit les conditions dans lesquelles une signature électronique est présumée fiable. Parmi ces conditions, l'autorité de certification doit répondre aux exigences de l’arrêté du 26 juillet 2004 relatif à la qualification des prestataires de services de certification électronique. Cette qualification est certifiée par un organisme certificateur indépendant.

Respect des lois nationales en matière d'exportation, d’utilisation ou de détention des logiciels de cryptographie (pays exerçant un contrôle au motif de sécurité intérieure : Chine, Russie et autres Cryptography and Liberty 2000)

La loi du 13 mars 2000 pose les conditions essentielles que doit remplir un écrit électronique pour être admis à titre de preuve au même titre qu’un écrit papier :

« La fiabilité d’un procédé de signature électronique est présumée jusqu’à preuve contraire lorsque ce procédé met en œuvre une signature électronique sécurisée… » (Article 2 du décret 2001-272 du 30 mars 2001). §9. L'exemple du Journal officiel électronique authentifié

Depuis l'ordonnance n° 2004-164 du 20 février 2004, relative aux modalités et effets de la publication des lois et de certains actes administratifs, le Journal officiel électronique authentifié a la même valeur légale que le Journal officiel sous forme papier.

Tous les textes publiés au Journal officiel, sauf ceux concernant l'état et la nationalité des personnes, sont consultables sur l'Internet. Conseils, trucs et astucesL'authenticité des textes du Journal officiel est attesté par le certificat racine de la Direction des Journaux officiels. C'est la différence avec les textes consultables sur legifrance.fr dont l'authenticité n'est pas assurée. |