|

» Acquisition

Sécuriser les échanges numériquesSection 4. Les attaques informatiques

Plan de la section[ masquer ]

Même si les attaques informatiques relèvent plus de la cybercriminalité, un domaine prévu dans le référentiel du c2i métiers du droit, il est utile d'en rappeler ici les principales attaques auxquelles peuvent être exposés les professionnels du droit assorties d'exemples et de quelques mesures de protection. A ce titre, le fichier mp3 téléchargeable sur le site est édifiant.

Une attaque informatique est une action qui vise à exploiter les failles éventuelles d’un système d’information pour un accès frauduleux au système informatique. Le but peut être

Une attaque peut être directe ou indirecte. AttentionElle est indirecte quand le système attaqué est utilisé pour mener d’autre attaques ou activités illégales telles que le téléchargement ou la mise à disposition de contenus protégés par la propriété intellectuelle.

C’est alors l’IP du système attaqué qui est directement mise en cause, d’où la nécessité de protéger son système. Les attaques informatiques quand elles sont commises via l'Internet relèvent de la cybercriminalité (voir le module correspondant). §1. La recherche des mots de passe

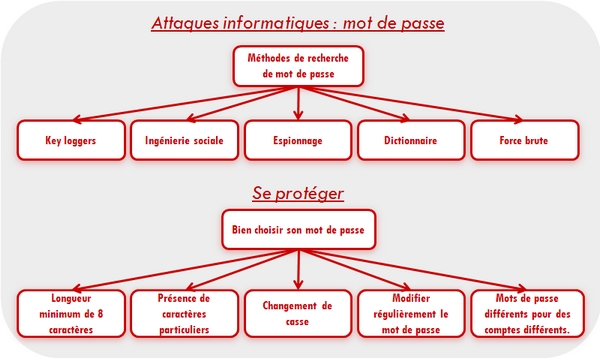

La première tâche d’un pirate qui cherche à s’introduire dans un système informatique est la recherche du mot de passe qui le protège. Plusieurs procédures peuvent mener à la découverte d’un mot de passe:

Les parades contre ces attaques relèvent plus de la bonne conduite.

Changer immédiatement les valeurs par défaut. Conseils, trucs et astuces

Bien choisir les mots de passe :

-

§2. Attaque Man in the Middle

La plupart des attaques de type « Man in the Middle » consistent à écouter le réseau à l'aide d'un logiciel appelé sniffer.

Le pirate intercepte les paquets et les réutilise même si le contenu est chiffré.

Pour mener à bien son attaque, le pirate doit en général avoir le contrôle sur un élément de la route empruntée par le trafic de la session. Ainsi le pirate pourra se faire passer pour l’un des interlocuteurs de la session après que l’authentification des deux parties ait eu lieu.

§3. Attaques par déni de serviceAttentionUne attaque DoS (Denial of Service ou déni de service) vise à entraver le bon fonctionnement d’un système informatique pour rendre l’organisation incapable de rendre le service attendu. Lors de cette attaque l’accès au système devient impossible.

§4. Attaque par usurpationAttentionDans cette attaque l’adresse IP source des paquets constituants une requête envoyée au système informatique est remplacée par une adresse IP autorisée à traverser le pare-feu protégeant le système.

Les parades consistent essentiellement à se protéger contre un quelconque sniffer en chiffrant le contenu, en limitant la diffusion du trafic. Par ailleurs il existe des outils permettant de détecter un sniffer sur le réseau. Analyser les vulnérabilités des ports. Un « scanner de vulnérabilité » qui est un utilitaire permettant de réaliser un audit de sécurité d'un réseau en effectuant un balayage des ports ouverts sur une machine donnée ou sur un réseau tout entier. Le balayage se fait en envoyant des requêtes au système distant pour y déterminer les services actifs.

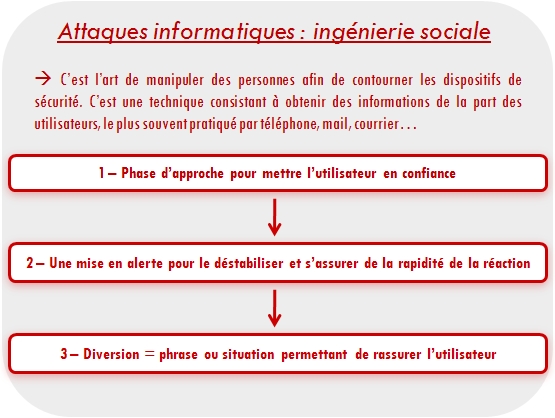

§5. Ingénierie socialeImportantL'ingénierie sociale désigne l'ensemble des techniques visant à obtenir des informations pouvant servir à mener un acte frauduleux.

La réussite de ces arnaques dépend de la crédulité de la personne qui fournit l’information et de l’art de persuader du malveillant. L'ingénierie sociale est basée sur l'utilisation de la force de persuasion et l'exploitation de la naïveté des utilisateurs en se faisant passer pour une personne autorisée à recevoir l'information. Parmi les techniques : la mise en confiance ou l’alerte. Le phishing ou hameçonnage est une forme d’ingénierie sociale.

-

|