Chiffrement des transmissions

Un texte qui circule sur Internet passe par plusieurs supports sur lesquels les sujets concernés n'ont pas de contrôle direct. La confidentialité d'un texte clair est en jeu car il peut être intercepté et lu par un tiers. La solution consiste alors à chiffrer le texte pour qu'il ne soit lu que par les seules personnes autorisées. Le chiffrement peut être symétrique ou asymétrique.

1. La notion de chiffrement des données

Important :

Le chiffrement est un procédé cryptographique permettant de rendre la compréhension d'un document impossible en l'absence d'une clé de déchiffrement.

Ce procédé n'est pas apparu avec le développement des TIC. La science qui le définit est la cryptologie. La cryptologie a longtemps été considérée comme une arme militaire utilisée exclusivement par l'État. Le développement du commerce électronique -qui nécessite un système de paiement sécurisé- a entraîné une libéralisation progressive de la cryptologie à partir de la fin des années 1990. Diverses lois et textes réglementaires sont intervenus pour établir un cadre juridique de l'utilisation des moyens cryptographiques ; cadre qui a connu un dernier assouplissement avec la loi n° 2004- précitée, telle qu'elle a été modifiée en 2008.

Il existe deux types principaux de chiffrement :

Chiffrement symétrique -ou chiffrement à clé secrète | Chiffrement asymétrique -ou chiffrement à clé publique |

|---|---|

Utilise la même clé pour chiffrer et déchiffrer | Emploie deux clés différentes : une clé publique qui sert au chiffrement, et une clé privée servant à déchiffrer. |

Le chiffrement à clé secrète consiste à appliquer un algorithme sur les données à chiffrer à l'aide de la clé partagée. Le principal inconvénient du chiffrement symétrique est qu'il impose un canal d'échange de clés suffisamment sécurisé. Il existe ainsi un système basé sur une clé privée générée aléatoirement et utilisée une seule fois avant d'être détruite.

L'inconvénient du canal sécurisé ne se retrouve pas dans un chiffrement à clé publique.

Conseils, trucs et astuces :

Chaque message sera chiffré au moyen de la clé publique du destinataire qui sera le seul en mesure de le déchiffrer grâce à sa clé privée.

Si l'écueil de la transmission de la clé de déchiffrement n'existe plus, la difficulté dans un chiffrement asymétrique est d'être certain que la clé publique récupérée provient de la personne à qui l'on fait parvenir une information chiffrée. La longueur des clés est calculée en bits. Plus ce chiffre est important, plus faible est le risque de voir la clé découverte par un tiers.

Appropriation des concepts :

Le chiffrement symétrique

La force brute

Exemples d'algorithmes : AES, RC4

Le chiffrement asymétrique

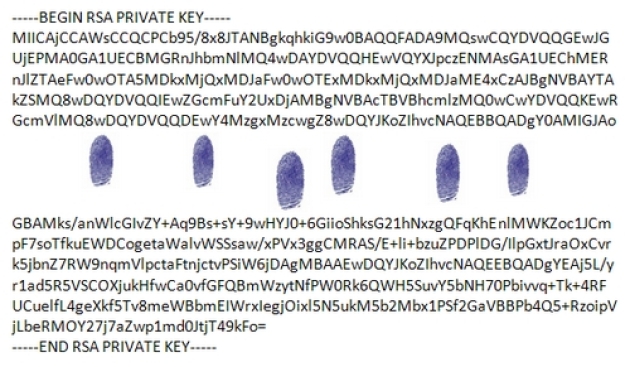

Une paire de clés : une clé privée et une clé publique

Exemples d'algorithmes : RSA, ELG, DSA

Inconvénients et avantages des chiffrements symétrique et asymétrique

Cryptosystème mixte.

Exemple :

Remarque :

Une clé publique a une structure similaire.

La sécurité informatique repose sur des principes considérés comme des critères: La disponibilité, la confidentialité, l'intégrité et la non répudiation. Ce dernier critère implique des notions telles que :

l'imputabilité,

la traçabilité ou encore

l'auditabilité.

Attention :

Sous certaines conditions, ces propriétés sont assurées par la signature électronique qui met en œuvre le chiffrement asymétrique.