Sécurisation du système d'archivage

Le système d'archivage doit permettre de protéger et valoriser l'information stockée dès sa création, ainsi qu'à travers les autres étapes du processus de conservation que sont le versement, l'enregistrement, la gestion et la restitution des documents. Pour cela, les actions à mettre en œuvre sont diverses, mais elles doivent garantir :

la disponibilité des documents ;

l'intégrité des documents ;

l'identification/authentification des personnes souhaitant manipuler ces documents.

1. Disponibilité

La disponibilité ou accessibilité est un critère important de la sécurité car il a pour objectif de pouvoir retrouver les données, mettant ainsi à disposition à tout moment le document archivé, et ce pendant toute la période de conservation et ce malgré les pannes pouvant survenir. Cette notion implique que la sécurité est en fait l'aboutissement d'une politique tant d'un point de vue organisation des données que de choix techniques.

Méthode :

Le système mis en place devra offrir une structure efficace :

D'un point de vue classement et recherche. Les choix techniques devront faire preuve de performances. Ils sont de ce fait liés aux techniques utilisées au niveau support et transmission de l'information. Les temps d'accès divergeront en fonction des supports choisis ainsi que les temps de transmission varieront en fonction du réseau.

D'un point de vue pérennisation des formats de données (elle doivent être lisibles dans le temps). Il faudra en conséquence utiliser un codage des données indépendant des systèmes dont le format sera très simple et ouvert, normalisé et adapté à la conservation. De surcroît, la structuration des données (métadonnées) sera de type XML.

D'un point de vue résistance aux pannes. Les risques de pannes d'un système sont nombreux. Les origines peuvent être physiques (catastrophe naturelle, panne matérielle ou réseau, coupure électrique), humaines (erreur de conception, sabotage, piratage) ou opérationnelles (bogue, dysfonctionnement). Il est impossible d'empêcher totalement les pannes, mais plusieurs mécanismes peuvent être mis en place pour limiter leurs effets :

mécanismes de duplication pour prendre le relais, de préférence sans interruption de service (tolérance aux pannes) ;

mécanismes de sauvegarde, idéalement sur des sites distants, afin de garantir la pérennité des données contre les erreurs de manipulation ou des sinistres (sauvegarde) ;

équilibrage de charge qui consiste à distribuer une tâche à un ensemble de machines. Ce type de mécanisme s'appuie sur un élément chargé de distribuer le travail entre différentes machines. (répartiteur de charge) ;

utilisation d'un réseau d'ordinateurs où chacun est capable de fonctionner indépendamment des autres (cluster).

Cette technologie permet de constituer une unité de stockage à partir de plusieurs disques durs. |  |

L'unité ainsi créée (grappe) a une grande tolérance aux pannes et une grande capacité d'écriture. La répartition sur plusieurs disques permet d'en augmenter la sécurité et de fiabiliser les services. Plusieurs types de configuration peuvent être mis en place avec les disques selon les besoins de l'organisation.

Un onduleur est un dispositif permettant de protéger des matériels électroniques contre les aléas électriques. Il s'agit d'un boîtier placé en interface entre le réseau électrique et les matériels à brancher. Il permet de basculer sur une batterie de secours en cas de problème. |  |

2. Intégrité

Important :

L'objet archivé n'a pu en aucune manière, être modifié, altéré ou dénaturé depuis qu'il a été créé. (article 4.f du Règlement CE n° 460/2004 du Parlement européen et du Conseil du 10 mars 2004 instituant l'Agence européenne chargée de la sécurité des réseaux et de l'information).

L'intégrité représente un critère de sécurité de base.

Il est le plus difficile à mettre en œuvre sur l'ensemble du traitement de l'information. Il se subdivise en deux parties :

celle liée aux données : L'auteur, signataire de l'acte, doit être sûr que le document qu'il a signé, transmis et conservé est le même (contenu identique) que celui reçu et conservé, le cas échéant, par le ou les destinataire(s). L'intégrité liée aux données est mise en cause, informatiquement parlant, si un élément binaire (bit) a été modifié.

celle liée aux traitements : les manipulations réalisées sur le document (accès, visualisation, etc.) ont-elles pu modifier l'intégrité du document ?

Attention :

L'apposition d'une signature électronique a pour effet de sceller numériquement le contenu associé. Cette caractéristique permet de déceler toute altération du document, même minime. Il est donc possible, par contrôle de la signature, de démontrer l'intégrité du document présenté. Toutefois, si elle permet de les déceler, la signature électronique n'interdit pas d'éventuelles modifications du document, et à moins que ce contrôle soit réalisée de manière systématique pour chaque accès au document, ce même document peut potentiellement être modifié.

En général, les atteintes à l'intégrité sont d'origine malveillante. Les cas d'accidents ou d'erreurs sont beaucoup plus rares. La perte d'intégrité peut être extrêmement préjudiciable. Les cas pratiques sont relativement nombreux.

Traçabilité

La traçabilité est un des moyens de garantir l'intégrité. La traçabilité est une procédure visant à suivre automatiquement un objet (garder la trace des événements vécus par cet objet) depuis sa naissance jusqu'à sa conservation finale ou sa destruction.

Le simple fait de constituer un journal et de tracer les différentes opérations effectuées par exemple sur un système d'archivage électronique offre une véritable garantie.

Il deviendra en effet extrêmement difficile voire impossible pour un tiers de mettre en doute le système en insinuant par exemple qu'il a été possible de modifier les journaux d'événements ainsi générés. Sur ce point la traçabilité vient donc en parfait complément de l'intégrité.

La traçabilité revêt ainsi :

le contrôle (réalité des actions effectuées sur un objet) ;

la preuve (la trace des actions opérées).

Méthode :

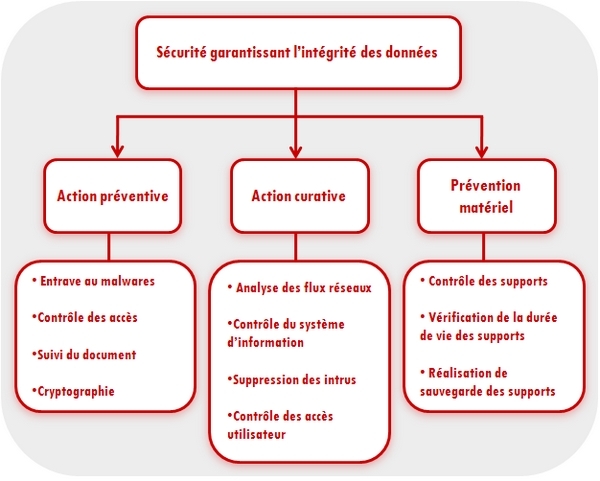

Plusieurs types d'actions peuvent être mises en place dans le cadre d'un plan de sécurité.

La première est une action préventive qui met en œuvre ;

des dispositifs (antivirus, anti-spams, firewall, anti–spywares ...) d'entrave aux logiciels malveillants, logiciels espions, etc. ;

un système d'identification / authentification des personnes accédant aux documents (cf section suivante) ;

des mécanismes de suivi des documents (métadonnées, signature électronique, ...) ;

des méthodes de chiffrement efficace des données (cryptographie) permettant de garantir la confidentialité.

| Antivirus | Un antivirus est un programme capable de détecter la présence de virus sur un ordinateur et de l'éradiquer. Ces programmes s'appuient sur la signature virale propre à chaque virus pour le détecter. Certains s'appuient sur un contrôle d'intégrité c'est-à-dire sur une modification éventuelle du fichier. L'éradication ou désinfection prend plusieurs formes :

|

| Le système pare-feu (firewall) | C'est un système permettant de protéger un ordinateur ou un réseau des intrusions provenant d'un réseau tiers. Il filtre les données échangées. C'est un système logiciel constituant un intermédiaire entre le réseau local et l'externe. Il contient un ensemble de règles prédéfinies permettant l'autorisation ou le blocage des connexions, de rejeter ou d'accepter les échanges. Dans le cas où le pare-feu se limite à un ordinateur personnel, celui-ci contrôle l'accès au réseau des applications installées sur la machine. Il permet également de repérer et d'empêcher l'ouverture non sollicitée de la part d'applications non autorisées. |

| Serveur mandataire (proxy) | C'est une machine faisant fonction d'intermédiaire entre les ordinateurs d'un réseau local et Internet. La plupart du temps, le serveur proxy est utilisé pour le web. Il s'agit d'un serveur mandaté par une application pour effectuer une requête à sa place. Leurs fonctionnalités principales sont leur capacité à garder en mémoire les pages les plus souvent visitées, à assurer un suivi des connexions et leur filtrage (liste noire) et à permettre une authentification. |

| Système de détection d'intrusions | C'est un mécanisme écoutant le trafic réseau de manière furtive afin de repérer les activités suspectes ou anormales et permettant ainsi d'avoir une action de prévention sur les risques d'intrusion. |

| Les réseaux privés virtuels | Les réseaux locaux d'entreprises sont de plus en plus souvent reliés à Internet pour communiquer avec des filiales, des clients ou même du personnel éloigné. Les données sensibles ainsi transmises sur internet sont vulnérables. La première solution consisterait à relier par des lignes spécialisées les différents interlocuteurs mais le coût est trop élevé pour de nombreuses organisations. La seconde solution consiste à utiliser internet comme support de transmission en utilisant un protocole d'encapsulation, c'est-à-dire en encapsulant les données à transmettre de façon chiffrée. On parle ainsi de réseau virtuel pour désigner le réseau artificiellement créé. |

| Biométrie et carte à puce | Les lecteurs biométriques se basent sur des éléments physiques de la personne pour l'identifier. Le plus connu est celui de la prise d'empreintes digitales. |

La deuxième est une action curative qui par une analyse régulière de l'activité sur le réseau, un contrôle régulier du système d'information et de son intégrité (partie ou totalité des données), une suppression systématique des intrus (virus, spam, programmes espions... qui auraient franchi la barrière préventive, le contrôle et le suivi des accès pour veiller à l'identification et à l'authentification des personnes ayant accès à votre site informatique.

Le troisième est la garantie apportée par les supports de stockage (disques magnétiques, bandes, disques optiques ...) . Ceux-ci ont une durée de vie parfois plus courte que les durées de conservation légale des documents. En outre, il sera indispensable d'effectuer régulièrement des sauvegardes complètes des supports pour répondre à la fois aux problèmes d'intégrité des supports mais aussi aux problèmes de panne.

3. Identification / authentification

Identifier quelqu'un consiste à établir l'identité de la personne tandis qu'authentifier revient à certifier l'exactitude de son identité.

L'article 4.e du Règlement CE n° 460/2004 du Parlement européen et du conseil du 10 mars 2004 définit l'authentification comme « la confirmation de l'identité prétendue d'entités ou d'utilisateurs ».

En matière de contrôle d'accès, il faut d'authentifier la personne après l'avoir identifié. En général, on identifie la personne grâce à un système d'identifiant (login et mot de passe).

Pour autant, rien ne garantit de façon certaine qu'il s'agit bien de la bonne personne. Une personne disposant des identifiants peut très bien usurper l'identité numérique.

Il est nécessaire de réaliser un bon contrôle d'accès tant aux informations qu'aux programmes de traitement. L'enjeu consiste à faire en sorte que les informations ne soient accessibles qu'aux personnes connues d'une part (notion de confidentialité) et autorisées d'autre part (notion d'habilitation avec sa consonance légale).

Il existe aujourd'hui plusieurs procédés d'authentification (signature numérique, carte à puce, solutions biométriques ...).

Méthode :

Il faudra impérativement :

définir les accès et les contrôles à instaurer ;

effectuer une classification des informations gérées en termes de confidentialité et sensibilité ;

définir des niveaux d'habilitation afin que les utilisateurs d'un niveau accèdent uniquement aux informations autorisées ;

mettre en œuvre la préservation de la confidentialité par un système de chiffrement. Ce système rend les données illisibles par toute personne ne possédant pas la clé pour les déchiffrer.

Exemple :

L'un des premiers enjeux d'atteinte à la confidentialité touche à l'accès aux bases de données regroupant en particulier des informations à caractère personnel.

Dans ce contexte, l'article 34 de la Loi Informatique, Fichiers et Libertés modifiée par la loi du 6 août 2004 (loi n°2004-801) dispose que « le responsable du traitement est tenu de prendre toutes préoccupations utiles, au regard de la nature des données et des risques présentés par le traitement, pour préserver la sécurité des données et, notamment, empêcher qu'elles soient déformées, endommagées, ou que des tiers non autorisés y aient accès ».

A défaut d'avoir pris « toutes préoccupations utiles », l'employeur s'expose aux peines prévues à l'article 226-22 du code pénal. Même si ce délit est non intentionnel, l'employeur pourrait être tenu pour responsable (même à son insu) de l'imprudence ou de la négligence de ses salariés, ayant permis la divulgation d'une donnée à caractère personnel.

: Aspects juridiques

L'usurpation d'identité est un délit grave qui doit être combattu par la traçabilité du système d'information.

Cela devient un délit pénal dès l'instant ou « le fait de prendre le nom d'un tiers dans des circonstances qui ont déterminé ou auraient pu déterminer contre celui-ci des poursuites pénales » (article 434-23 du Code Pénal).

Par exemple, si le nom patronymique d'un individu est reproduit sans son autorisation dans un nom de domaine, l'usurpation d'identité pourrait être éventuellement sanctionnée civilement (article 1382 du code civil).