|

» Acquisition

Sécuriser les échanges numériquesSection 9. La sécurité informatique et l'interopérabilité dans l'administration électronique

Plan de la section[ masquer ]

AttentionLa mise en réseau de l’administration revient à relier virtuellement ses différentes composantes.

L’administration se présente alors comme un tout homogène, dont les éléments communiquent entre eux par des échanges dématérialisés en interne et en externe, grâce à leur interopérabilité.

La mise en réseau de l’administration est dominée par la technique. Le risque en matière d’utilisation des TIC par l’administration est le dommage éventuel que peuvent subir les usagers, l’administration et ses personnels, ainsi que ses prestataires de services, dans le cadre de l’utilisation des TIC.

La sécurité des échanges concerne quatre niveaux :

C’est l’utilisation du certificat électronique qui permet la sécurisation des échanges.

Il s’agit, selon une directive européenne de 1999, d’« une attestation électronique qui lie des données afférentes à la vérification de signature à une personne et confirme l’identité de cette personne ».

La mise en réseau de l’administration, qui a pour objet de faciliter la communication interne et externe de ses services, afin de favoriser la mise en œuvre des téléservices publics, cherche à effectuer l’interopérabilité de l’administration, et à sécuriser les échanges administratifs dématérialisés par l’utilisation d’un certificat électronique. §1. L'interopérabilitéA. Les critères et les enjeux de l’interopérabilité

L’interopérabilité désigne la capacité de systèmes différents ou identiques à pouvoir communiquer facilement entre eux. Deux systèmes informatiques sont donc interopérables, dès lors qu’ils communiquent ensemble.

Une information est un élément de connaissance pouvant « être représenté à l’aide de conventions pour être conservé, traité ou communiqué ». Il s’agit du contenu sémantique d’une donnée qui elle, est la représentation de l’information sous une forme conventionnelle, afin d’en faciliter le traitement. La forme conventionnelle est appelée le format.

L’enjeu économique de l’interopérabilité n’est pas négligeable. AttentionIl s’agit du second enjeu de l’interopérabilité, celui de la liberté.

Cet enjeu est battu en brèche du fait de positions de monopoles de certaines entreprises. Au regard de ses enjeux, l’interopérabilité n’est possible que s’il y a accord entre ses différents protagonistes, c’est-à-dire entre tous ceux qui ont un intérêt à favoriser -ou au contraire à empêcher- l’interopérabilité, quel que soit le secteur concerné. Il peut s’agir de sociétés propriétaires de licences, d’associations de consommateurs, du gouvernement, ou encore, d’organismes de normalisation nationaux et internationaux. L’élaboration de l’interopérabilité fait donc intervenir ces différents acteurs.

B. L’élaboration de l’interopérabilitéAttentionLe niveau international est incontournable pour l’élaboration de l’interopérabilité, car ses effets ne connaissent pas de frontière ; ils ont même pour conséquence de les lever.

Tout intéressé peut, en général et sous certaines conditions, participer aux groupes de travail qui élaborent la documentation technique qui constituera la norme. Il s’agit de normes ouvertes à opposer aux formats propriétaires qui sont élaborés dans le secret. Le World wide web consortium (W3C) est un consortium fondé en 1994 dans le but d’élaborer les standards du web. Il est géré par le MIT, l'ERCIM, et l'université japonaise de Keio.

Il ne prend pas des normes, mais des recommandations, car il ne possède pas de programme de certification. En pratique, ses recommandations sont des normes et leur respect est quasiment acquis du fait de son monopole en la matière, et de l’interdépendance mondiale du web. Même s’ils n’en sont pas à l’origine, les États sont tenus de facto de respecter ces normes. Le développement des téléservices publics doit donc les prendre en compte, ainsi que celles édictées par d’autres organismes de normalisation. Conformément à l’ordonnance n° 2005-1516 du 8 décembre 2005, le Référentiel général d’interopérabilité (RGI) est élaboré actuellement en France. La version 1.0 du RGI a été approuvée par un arrêté du Premier ministre du 9 novembre 2009. Il concerne « l'interopérabilité des services offerts par voie électronique ». Il a pour objet de fixer « les règles techniques permettant d'assurer l'interopérabilité des systèmes d'information. Il détermine notamment les répertoires de données, les normes et les standards qui doivent être utilisés par les autorités administratives ». Les conditions d’élaboration du RGI sont fixées par un décret. §2. L’interopérabilité des technologies de l’information et de la communication

L’interopérabilité des TIC peut cependant être distinguée des autres types d’interopérabilité par l’examen de ses éléments constitutifs (A.), éléments qui soulèvent la question du choix entre les formats propriétaires et ouverts (B.). A. Les éléments constitutifs de l’interopérabilité des technologies de l’information et de la communication

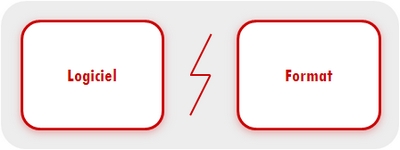

Les TIC sont composées de nombreux éléments matériels, comme des ordinateurs ou des téléphones, et immatériels comme des logiciels. Le matériel n’est pas interopérable en soi ; il le devient à l’aide d’un élément immatériel : un logiciel. L’interopérabilité des TIC porte donc sur les logiciels, mais également sur les informations qu’ils traitent, informations inscrites dans des formats différents. Cette dualité logiciel/format se retrouve dans divers secteurs des TIC comme le web, le multimédia et la bureautique. L’accès au web se fait par le biais d’un navigateur dont le plus répandu est l’Internet Explorer de Microsoft ; il en existe d’autres, dont le code source est ouvert, comme Mozilla. Le langage informatique servant à écrire les pages web -qui est le HTML- et peut être interprété par tous les navigateurs.

Le multimédia, qui désigne « l’ensemble des techniques et des produits qui permettent l’utilisation simultanée et interactive de plusieurs modes de représentation de l’information (textes, sons, images fixes ou animées) », connaît également de multiples logiciels et formats. En la matière, c’est la gestion des GDN qui peut poser des difficultés en terme d’interopérabilité. Un fichier audio contenant un GDN peut parfois n’être lu que par un seul type de matériel.

La bureautique est l’ensemble « des techniques et des moyens tendant à automatiser les activités de bureau et principalement le traitement et la communication de la parole, de l'écrit et de l'image ». Dans ce domaine, il existe plusieurs logiciels dont les plus répandus sont constitués par la suite Microsoft Office qui comprend le logiciel de traitement de texte Word, dont le format « .doc » qui lui est rattaché pose, comme il a été démontré précédemment, des problèmes d’interopérabilité.

-

ImportantL’interopérabilité des TIC est donc freinée par les formats propriétaires, de sorte que se pose la question du choix entre ces formats et les formats ouverts. B. Le choix entre des formats propriétaires et des formats ouverts

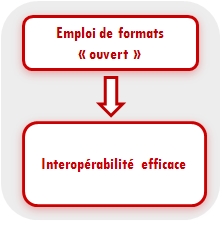

Un format est l’« agencement structuré d'un support de données » et la « disposition des données elles-mêmes ». Il s’agit d’une convention -éventuellement normalisée- qui sert à représenter les données. Le format est rattaché au moins à un logiciel qui en assure la lecture. Le format est ouvert lorsque son implémentation est libre ; il est fermé quand son implémentation n’est possible que par son propriétaire. L’un et l’autre correspondent à une norme -ou standard- qui est ouverte dans le premier cas et fermée dans le second. Les formats ouverts sont lus à partir des logiciels libres. La tendance actuelle du développement européen de l’administration électronique et des téléservices publics est de favoriser l’emploi des formats ouverts. C’est la condition sine qua non d’une interopérabilité efficace.

-

§3. L’interopérabilité de l’administration électronique

L’interopérabilité de l’administration électronique concerne les TIC, de sorte que sa définition peut se nourrir des développements précédents ; il faut cependant la compléter en étudiant les différents domaines concernés par cette interopérabilité (A.). La mise en oeuvre de l’interopérabilité n’est pas cantonnée à tel ou tel téléservice public : elle touche toute l’administration -qu’elle soit locale, nationale ou européenne- ainsi que les usagers et même des acteurs induits. Il existe par conséquent différents niveaux d’interopérabilité reliés entre eux, et qui conduisent progressivement à une interopérabilité globale de l’administration (B.). A. Les domaines concernés par l’interopérabilité de l’administration électronique

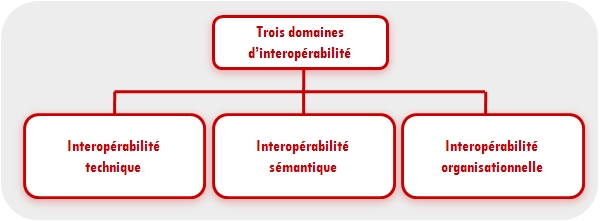

La Commission européenne, qui identifie trois domaines de l’interopérabilité devant être pris en compte lors de la mise en oeuvre de l’administration électronique -les domaines technique, sémantique et organisationnel-, relève l’importance des normes techniques en la matière.

-

B. De l’interopérabilité des téléservices publics à une interopérabilité globale de l’administrationAttentionChaque téléservice public doit être interopérable, c’est-à-dire que les domaines d’interopérabilité qui le composent doivent pouvoir communiquer entre eux facilement.

L’interopérabilité concerne donc le front office, le back office et les relations entre les deux. Le principe d’égal accès aux services publics commande une attention particulière pour le choix des formats et des logiciels utilisés. L’égalité dans l’accès et l’utilisation des services publics est un principe général du droit (PGD) qui doit être respecté pour l’accès et l’utilisation des téléservices publics. Les téléservices publics ne sont pas isolés les uns des autres ; ils peuvent être appelés à communiquer entre eux et doivent donc être réciproquement interopérables. Il en est ainsi des téléservices publics locaux reliés par le procédé du co-marquage au portail Service-public.fr. Il s’agit de « la possibilité de rediffuser sur un site public local les contenus et les services offerts par le portail de l’administration française et de les enrichir de données et de services locaux complémentaires, afin d’offrir à l’usager un accès unique et adapté à son contexte local, pour ses droits et démarches ». L’interopérabilité entre les collectivités locales et l’État se retrouve également dans les différents projets d’administration électronique, comme le contrôle de légalité et le contrôle des circuits financiers et comptables. AttentionCes dématérialisations sont interopérables par le biais de la plateforme sécurisée FAST abordée plus haut. §4. Interopérabilité et interconnexion dans l’administration électronique

Bien que souvent confondues, les notions d’interopérabilité et d’interconnexion sont différentes : la première vise la capacité de deux systèmes à pouvoir communiquer entre eux, alors que la seconde consiste à mettre en relation les données de différents fichiers. C’est la combinaison des deux notions qui permet les rapprochements de fichiers et qui suscite des craintes pour la vie privée des usagers. En fait il faut observer, d’une part, l’utilité des rapprochements de fichiers entre les administrations par la constitution et l’utilisation de bases de données interopérables et interconnectables (A.), et d’autre part, l’existence de principes de protection de la vie privée des usagers (B.). A. L’utilisation des bases de données interopérables et interconnectables au sein de l’administration électronique

Une base de données interopérable et interconnectable est très utile pour le service public, car elle permet de regrouper, de façon thématique, des données éparpillées entre différents endroits et de les valoriser. La base de données, ou plus exactement son utilisation, peut être un outil potentiellement liberticide : les possibilités de recoupements entre plusieurs bases issues d’administrations différentes permettent de « tracer » facilement les administrés.

Pour des raisons de lutte contre le crime, certains fichiers ont cette finalité.

Créé par un décret du 5 juillet 2001, ce système est un fichier de recherches criminelles, destiné à faciliter les enquêtes, en permettant de relier entre elles plusieurs affaires présentant des similitudes. Des erreurs, relativement à l’utilisation du STIC, ont pu être déplorées, ce qui permet de douter du respect de sa finalité. AttentionCe n’est donc pas l’interopérabilité ni l’interconnexion qui portent atteinte à la vie privée des individus, mais l’absence ou le non-respect de la finalité, ainsi que les erreurs humaines.

En d’autres termes, ce ne sont pas les TIC qui sont en cause, mais l’utilisation qui en est faite.

À cet égard, la constitution du portail « mon.service-public.fr » focalise les craintes d’atteintes à la vie privée. C’est un portail commun aux administrations à partir duquel chaque usager pourra remplir l’intégralité de ses formalités administratives. Ce projet suppose que les informations administratives soient issues de bases de données disséminées dans différentes administrations. D’où la question de l’existence de bases de données croisées. Les possibilités d’interconnexions sont en effet nombreuses, portent sur des domaines sensibles comme la santé ou les impôts, et surtout sont susceptibles de dépasser le cadre stricto sensu de l’administration pour concerner des acteurs privés tiers. La généralisation de l’interopérabilité, alliée à l’interconnexion, permettent, en ayant la possibilité de valoriser les données, de rendre un meilleur service aux usagers. Ils peuvent également conduire à des rapprochements abusifs de données pouvant aboutir à un État omniscient. Que ses utilisateurs soient l’administration, les usagers, ou des tierces personnes, la technique doit être sécurisée et juridiquement encadrée par le biais de principes de protection de la vie privée des usagers. B. Les principes de protection de la vie privée des usagers

Le module D1 consacre un item entier aux questions liées à la notion complexe et contingente de vie privée. Dans ces notes, nous revisitons cette notion dans le cadre précis de l'administration électonique. Il n’existe pas de définition légale du concept, et c’est la jurisprudence qui vérifie, au cas par cas, le respect de la vie privée. AttentionSeule une raison d’ordre public, compatible avec une Société démocratique, peut porter atteinte à la vie privée.

Le Conseil constitutionnel a ainsi eu l’occasion de vérifier le respect de la vie privée des usagers par le dispositif de la carte SESAM-Vitale. AttentionLa Commission estime que l’administration électronique ne peut se faire au détriment de la protection de la vie privée.

Dans son avis portant sur le Projet ADELE, la CNIL a fixé les principes protecteurs de la vie privée des usagers ; principes que la personne publique doit respecter lorsqu’elle souhaite constituer des bases de données. Attention

Il s’agit des principes

La proportionnalité signifie que la finalité de l’interconnexion doit être conforme à un intérêt public, ce qui implique un contrôle étendu de la CNIL qui vérifie, notamment, « la pertinence des données échangées, les destinataires habilités à connaître des données, l’information claire et explicite des personnes concernées par ces échanges ». La CNIL redoute l’utilisation généralisée d’un numéro national d’identification et incite à la pluralité des identifiants pour l’accès aux téléservices publics. Sa position est résumée dans cette formule : « à chaque sphère son identifiant, pas d’utilisation généralisée d’un numéro national d’identification ». Ce principe permet d’éviter la création de profils d’administrés. Le principe de sécurité graduée revient à moduler les exigences de sécurité selon les démarches administratives.

Le niveau suivant est celui de l’identification de l’usager qui « consiste pour l’usager à indiquer qui il est avant d’accéder à une information ou à un service ». L’administré accède alors au service après avoir renseigné son identifiant et son mot de passe.

Le degré de sécurité le plus élevé est celui de l’authentification qui « consiste pour l’usager à prouver son identité, ce qui lui permet éventuellement de signer des transactions ou des actes ». AttentionL’authentification est rendue possible par l’utilisation du certificat électronique.

L’interopérabilité de l’administration, qui est indispensable pour la mise en œuvre des téléservices publics, est conditionnée par les normativités technique et juridique. Le droit étatique intervient pour prévenir les risques d’atteinte à la vie privée engendrés par l’interopérabilité et l’interconnexion. La loi du 6 janvier 1978 précitée, ainsi que le rôle de la CNIL en matière de projet de téléservice public, constituent un cadre juridique de protection des usagers. La portée normative des dispositions de la CNIL peut varier selon les types de textes qu’elle élabore. La norme technique prime la norme juridique qui se contente de l’entériner. AttentionLa norme technique domine, de par son domaine d’intervention -la technique-, l’interopérabilité de l’administration, et par conséquent la mise en oeuvre des téléservices publics. La sécurisation des échanges administratifs dématérialisés, par l’utilisation du certificat électronique, confirme le constat de cette spécificité.

§5. La sécurisation des échanges administratifs dématérialisés par l’utilisation du certificat électronique

Le certificat électronique, dont l’utilisation dans les téléservices publics a pour but de sécuriser les télétransmissions, est créé par une infrastructure de gestion de clés publiques. L’élaboration du certificat électronique se fonde sur les normativités juridique et technique.

L’ordonnance n° 2005-1516 du 8 décembre 2005, prise sur le fondement de la loi de simplification du droit du 9 décembre 2004, prévoit ainsi l’élaboration d’un référentiel général de sécurité (RGS). Ce référentiel doit fixer « les règles que doivent respecter les fonctions des systèmes d'information contribuant à la sécurité des informations échangées par voie électronique telles que les fonctions d'identification, de signature électronique, de confidentialité et d'horodatage ». Les travaux du RGS s’appuient sur des normes ou des recommandations techniques, ainsi que sur la version 2.1 de la Politique de référencement intersectorielle de sécurité (PRIS) qui est un document référent. La version 1.0 du RGS a été entérinée par un arrêté du Premier ministre du 6 mai 2010. AttentionReprenant la définition de la directive européenne de 1999, le décret du 30 mars 2001 définit le certificat électronique comme « un document sous forme électronique attestant du lien entre les données de vérification de signature électronique et un signataire ».

Afin de prouver ce lien, le certificat -qui est un bloc de données- contient plusieurs parties : une paire de clés asymétriques servant au chiffrement des données échangées afin d’en conserver l’intégrité ; des informations sur le porteur de cette paire de clés comme son nom ; et la signature électronique qui permet la création de l’authentification. Le certificat a donc deux utilisations majeures :

A. L’authentification au moyen d’une signature électronique

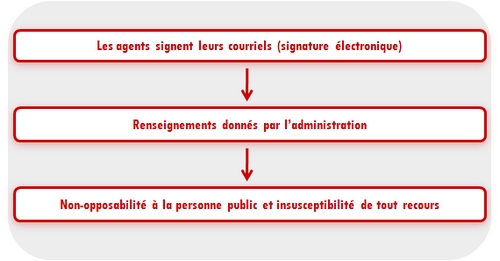

La signature électronique permet d’authentifier son auteur et, corrélativement, sa non répudiation. Utilisée dans un premier temps pour favoriser le commerce en ligne, la signature électronique trouve des applications dans les téléservices publics. Encadrée par des normes juridiques et techniques, elle est utilisée dans le but de favoriser la confiance des usagers. L’emploi de la signature électronique au sein des téléservices publics est explicitement prévu par l’article 8 de l’ordonnance n° 2005-1516 : « Les actes des autorités administratives peuvent faire l'objet d'une signature électronique. Celle-ci n'est valablement apposée que par l'usage d'un procédé, conforme aux règles du référentiel général de sécurité mentionné au I de l'article 9, qui permette l'identification du signataire, garantisse le lien de la signature avec l'acte auquel elle s'attache et assure l'intégrité de cet acte ». AttentionL’administration utilise la signature électronique pour sécuriser les échanges internes et externes.

Cet outil est ainsi utilisé par les agents pour signer leurs courriels, dont certains sont à destination des usagers. Ce ne sont pas des décisions administratives, mais des renseignements donnés par l’administration. Il en découle leur non-opposabilité à la personne publique, et l’insusceptibilité de tout recours à leur encontre.

-

Afin de permettre le développement des téléservices publics, le gouvernement souhaite favoriser la confiance des usagers dans ce type de prestations. Dans cette optique, le niveau de sécurité d’une téléprocédure administrative doit être, sinon supérieur, du moins égal à celui qui est offert lors d’un échange sous forme papier. Les moyens cryptographiques ne doivent cependant pas être employés d’une manière irréfléchie, avec le seul prétexte d’offrir une sécurité maximale. AttentionC’est pourquoi la CNIL indique que la signature électronique « est indispensable là où un impératif d’authentification s’impose dans le souci de la confidentialité des données et pour éviter toute usurpation d’identité ». Cette idée est reprise par le principe de sécurité graduée.

La signature électronique permet à certaines procédures administratives, touchant à des données sensibles -comme la déclaration de l’impôt sur le revenu-, d’avoir un degré de sécurisation accrue grâce à l’authentification du signataire, à l’intégrité et à la confidentialité des données transférées.

-

B. L’intégrité et la confidentialité des données au moyen de leur chiffrementImportantL’intégrité est la qualité d’une chose « qui a toutes ses parties, qui n’a pas subi d’altération ».

Cela signifie que les données échangées lors de dématérialisations ne doivent pas subir d’altération accidentelle ou intentionnelle. La confidentialité implique que les données échangées ne soient connues que des seules personnes qu’elles concernent.

Le moyen pour parvenir à ces deux objectifs de sécurité est le recours à la notion de chiffrement des données qui trouve sa pleine application dans les téléservices publics. AttentionL’encadrement du chiffrement des données se fonde sur les textes législatifs et réglementaires concernant la cryptographie.

Le système de chiffrement retenu est celui des clés asymétriques. Le chiffrement des données étant le corollaire de la signature électronique, il n’est pas étonnant de trouver le même type d’encadrement normatif.

§6. L’élaboration d’une infrastructure de gestion de clés publiques pour les besoins des téléservices publicsAttentionLes solutions cryptographiques peuvent être propres à chaque téléservice public.

Ceci s’explique par la libéralisation de la cryptologie et par l’autonomie dont disposent les collectivités locales pour mettre en œuvre leurs projets d’administration électronique.

A. L’élaboration d’une politique commune de sécurité dans les téléservices publics

Le secteur de la cryptologie étant libéralisé, la personne publique a la possibilité d’externaliser ses besoins en la matière auprès d’entreprises privées.

AttentionUne solution médiane, qui consiste en une externalisation partielle d’une IGC bâtie sous une forme pyramidale et contrôlée par la personne publique, est préconisée.

Elle a été élaborée par le MINEFI et a inspiré la PRIS. Le MINEFI a mis au point une IGC à l’intérieur de laquelle il est une autorité de certification racine, c’est-à-dire une autorité pouvant en certifier d’autres. Les empreintes des deux certificats racines du MINEFI ont été publiées au Journal officiel. L’AC racine du MINEFI -qui est hébergée par un serveur externe- émet des certificats pour les serveurs des téléprocédures du MINEFI comme la Télé-TVA, la déclaration de l'impôt sur le revenu, ou les inscriptions à des concours ; et délivre des certificats aux AC filles des directions du MINEFI responsables de la délivrance de certificats aux agents. La DGTPE et la DPMA ont ainsi leurs propres AC qui sont sous la racine de l'AC MINEFI. Les documents de référencement du MINEFI lui ont permis d’élaborer une politique de sécurité des téléprocédures, politique qui a été reprise par le SDAE qui l’a déployée pour la sphère publique. D’où la publication de la première version de la PRIS qui adapte les solutions techniques à l’ensemble des personnes publiques. Diverses autorités de certification ont d’ailleurs signé une convention d’adhésion au dispositif mis en place. Les familles de certificats externes correspondants à ces autorités, et utilisés par les téléservices publics sur l’Internet tels que Téléc@rtegrise ou Télé-TVA, ont été publiées sur l’Internet.

Il existe une politique d’horodatage figurant dans la version 2 de la PRIS. En l’absence d’autorité nationale assurant cette fonction, l’horodatage peut être réalisée, soit par recours à une autorité tierce, soit en interne. Des tiers opérateurs proposent l’horodatage par jetons selon le protocole RFC 3161 élaboré en 2001 par l’IETF. Une requête comportant une empreinte du document à horodater est adressée à l’AH qui, tout en restant neutre vis-à vis du contenu du message et de la qualité des demandeurs, construit un jeton qui comprend, notamment, l'empreinte des données, une marque de temps, ainsi que sa signature. L’horodatage peut également être fait par le téléservice public. La date et l’heure sont alors enregistrées en même temps que la transmission des éléments dématérialisés, comme un formulaire. Cette solution, qui est retenue par Télé-IR, peut poser un problème juridique lors de la recherche de la preuve, dans la mesure où « nul ne peut se constituer une preuve à lui même». Conformément au Plan ADELE, La Direction des Archives de France (DAF), et le Service pour le développement de l’administration électronique (SDAE), travaillent à l’élaboration d’un référentiel concernant l’archivage électronique dans l’administration. AttentionL’enjeu est double : l’élaboration d’un système d’archivage pouvant être mutualisé, et le renforcement de la plate-forme d'archivage électronique des Archives nationales. B. Le recours à une infrastructure de confiance pour la télétransmission des actes des collectivités locales

Une infrastructure de confiance désigne un ensemble de moyens matériels, de logiciels, et de procédures humaines, mis en oeuvre par des textes juridiques et des pratiques, dans le but d’assurer la télétransmission des actes et les fonctions relatives à leur sécurité. AttentionUne solution globale et mutualisée a pour but de favoriser le développement de l’administration électronique locale, dans la mesure où elle est une réponse concrète au manque de moyens matériels et humains des collectivités, ainsi qu’à leur demande de savoir-faire. |